Descubren como robar la contraseña WiFi de millones de dispositivos

La seguridad de las redes inalámbricas es crucial en un futuro (y un presente) en el que cada vez tienen más peso específico entre usuarios domésticos, pero también en entornos empresariales. Tanto el WiFi como el Bluetooth se han convertido en las tecnologías estrella a la hora de conectarnos sin cable tanto a Internet como a otros dispositivos. Por esa razón, cualquier descubrimiento de brechas de seguridad o problemas similares puede ser muy peligroso y eso es lo que acaba de pasar. De hecho, investigadores de la Universidad Técnica de Darmstadt descubren como robar la contraseña WiFi de millones de dispositivos.

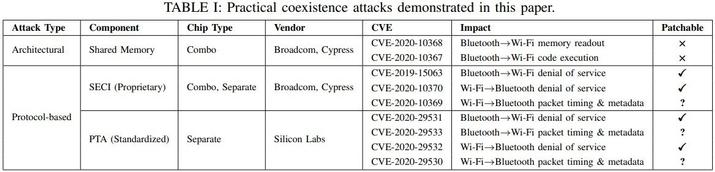

Hoy conocemos que estos investigadores, junto a los de Universidad de Brescia, el CNIT y el Secure Mobile Networking Lab, han publicado una completa investigación que demuestra que es posible “extraer” contraseñas y manipular el tráfico en un chip WiFi atacando a los componentes Bluetooth de un dispositivo. Llegados a este punto uno podría preguntarse por la relación entre ambas tecnologías y eso es precisamente lo que explican en su investigación.

Posible problema a gran escala en las redes WiFi

Primero de nada, debemos tener claro que los dispositivos modernos como smartphones, cuentan con componentes separados para Bluetooth, WiFi y conexiones móviles, cada uno de ellos con su propia implementación de seguridad. Sin embargo, estos componentes comparten recursos en muchas ocasiones, como pueden ser las antenas o el espectro inalámbrico. Esto busca hacer los SoC más eficientes para las comunicaciones y el consumo de energía.

El problema es que, estos investigadores de seguridad han conseguido aprovechar esos recursos compartidos como “puentes” para lanzar ataques del tipo de escalada lateral de privilegios para sobrepasar los límites de estos chips inalámbricos. Esto incluye ejecución de código remoto, denegación de servicio y otro tipo de implicaciones.

Todas las vulnerabilidades aprovechadas han sido ya catalogadas y los fabricantes deberán ponerse las pilas para lanzar nuevos firmwares. Sin embargo, algunas incluso necesitarán revisiones de hardware, dejando a muchos dispositivos con problemas de seguridad hasta que sean retirados:

- CVE-2020-10368: WiFi unencrypted data leak (architectural)

- CVE-2020-10367: Wi-Fi code execution (architectural)

- CVE- 2019-15063: Wi-Fi denial of service (protocol)

- CVE-2020-10370: Bluetooth denial of service (protocol)

- CVE-2020-10369: Bluetooth data leak (protocol)

- CVE-2020-29531: WiFi denial of service (protocol)

- CVE-2020-29533: WiFi data leak (protocol)

- CVE-2020-29532: Bluetooth denial of service (protocol)

- CVE-2020-29530: Bluetooth data leak (protocol)

Entre los dispositivos afectados, que montan chips de Broadcom, Silicon Labs y Cypress, tenemos al Nexus 5, iPhone 6, Raspberry Pi 3, Samsung Galaxy S6, iPhone 7, Samsung Galaxy S8, Samsung Galaxy S10, iPhone X, MacBook Pro de 2019 o iPhone 11 y 12. Cada dispositivo permite uno o varios tipos de ataques.

Claudio Valero - adslzone.net